העיסוק הציבורי בחיסונים נגד קורונה מתמקד בשבועות האחרונים ביעילותו, בסכנות האפשריות למתחסנים בטווח הקצר והארוך ובלוגיסטיקה הכרוכה במבצע המורכב - שינוע החיסון, שמירתו בהקפאה ותעדוף המתחסנים. אבל על תחום אחד לא מדברים: סייבר.

מאחורי הקלעים של המבצע הענק, שצפוי לצאת לדרך בראשית השבוע הבא, מתנהל מאמץ נרחב להגן על מערך החיסונים מפני תקיפות סייבר. "בעולם כבר היו כמה ניסיונות לפגוע בתהליכי הייצור והאספקה של חיסונים", אומר רפאל פרנקו, ראש הזרוע ההגנתית במערך הסייבר הלאומי. "זה עניין של חיי אדם, שמחייב אותנו לוודא שהמערך מוגן. אנחנו לא לוקחים שום סיכונים".

מומחי סייבר שאיתם שוחחנו השבוע מזהירים כי תוקפים חזקים או מיומנים מספיק עלולים להצליח במשימה. לא נדרשת תקיפה ישירה של תשתית לאומית, שהיא מוגנת יותר, אלא דווקא של גורם פחות חזק בשרשרת: מחברות האספקה והשילוח שמעורבות במבצע, ועד לבתי החולים וקופות החולים. "אני מוכן לשים את ידי באש שאם נבדוק, נמצא פרצות במערך ההגנה סביב לא מעט מהם, שדרכן אפשר לחדור ולגרום נזק", אמר השבוע בכיר באחת מחברות הגנת הסייבר הגדולות בישראל.

החיסונים אולי יהיו מוגנים, אבל ישראל רחוקה מלהיות מוגנת. המתקפה האחרונה על חברת הביטוח שירביט, ובהמשך על חברת עמיטל, שמעניקה שירותי תוכנה לחברות בתחום הלוגיסטיקה, המחישה את הנזק העצום שעלול להיגרם כתוצאה מתקיפות סייבר. מלבדן, היו תקיפות על חברות ישראליות נוספות, שלא פורסמו. ככל שבעלי עניין ינסו למזער את האירועים הללו, התשובה של כל אנשי המקצוע לשלוש השאלות המרכזיות היא אחידה, ומטרידה מאוד: כן, ישראל בסכנה; לא, ישראל לא מוגנת; וכן, אנחנו צריכים להיות מודאגים.

בחודשים האחרונים חוֹוה ישראל עלייה חדה בהיקף תקיפות הסייבר בכל הרמות: הלאומית, העסקית והפרטית. יש לכך כמה סיבות. ראשית, כולם עובדים מהבית ומתחברים למערכות החברות מרחוק, כדי שיוכלו להמשיך לעבוד. חברות רבות לא טרחו לגבות את התהליך באבטחה מתאימה, ופתחו פרצה שקוראת לגנב. לעיתים די להסתייע בהרשאות של עובד שנמצא בבית כדי להיכנס באמצעותן למחשבי החברה, לשוטט בהן בחופשיות ולגנוב או למחוק מידע.

שנית, העולם מגדיל את התלות שלו במחשבים ובמערכות טכנולוגיות. הפוטנציאל אינסופי ומפתה מאוד. מרכז הרווח העיקרי של ארגוני פשיעה עבר מזמן מסמים, הימורים וזנות לפשיעה בסייבר. זה מסוכן פחות ורווחי הרבה יותר. גם מדינות הבינו את הפוטנציאל הזה ופועלות לממש אותו. הבולטת שבהן היא צפון קוריאה, שמעסיקה קבוצות האקרים (חלקן ברמה גבוהה מאוד), שמבצעות תקיפה למטרות כופר.

הסיבה השלישית היא שבסייבר אין גבולות. בשונה מהעולם הישן, הפיזי, התוקף בסייבר לא צריך להיות נוכח במקום האירוע. הוא יכול לשבת בחדר מלון באתר סקי באירופה או על החוף בקריביים, ולתקוף משם. את הכסף הוא ידרוש בדרך כלל במטבע וירטואלי, לרוב ביטקוין, כדי שלא להיחשף.

בישראל יש סיבה נוספת, רביעית, שייחודית לנו - תקיפות של אויבים. השחקנית הבולטת בתחום היא איראן, שמפעילה, תחת משמרות המהפכה ומיניסטריון המודיעין שלה, כמה קבוצות תקיפה בשמות שונים. בשנה האחרונה זוהו ניסיונות תקיפה על תשתיות מים עירוניות, ובעבר על מערכים נוספים.

הסיבה האחרונה לעלייה בהיקף התקיפות היא גם המטרידה ביותר: אדישות, או חוסר מודעות. אצל חלק מהחברות זה נובע מגישה של "לי זה לא יקרה", ואצל אחרות מחוסר הבנה, או גרוע מזה - מניסיון לחסוך: הגנת סייבר עולה כסף, לעיתים הרבה כסף, והיא לא מניבה רווחים.

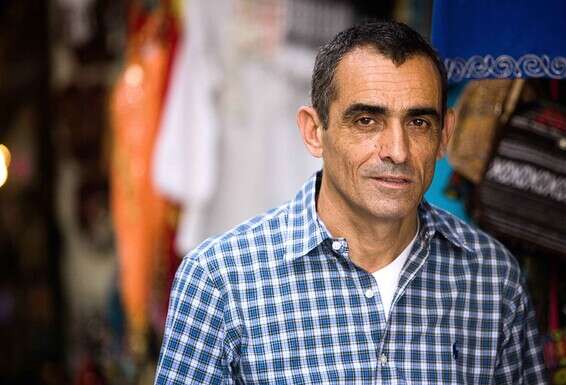

"הן פשוט לא מפנימות את האיום", אומר אריק ברבינג ("האריס"), לשעבר ראש אגף הסייבר בשב"כ. "זה כבר מזמן לא אירוע טכנולוגי, אלא אירוע אסטרטגי, שעלול להוריד חברה על הברכיים ולמוטט אותה. בעלי חברות, דירקטוריונים ומנהלים לא מבינים את גודל הסכנה ולא פועלים בהתאם.

"תבוא היום לרוב המנהלים בחברות ותשאל מה האיום הכי גדול עליהם - הם ידברו על פריצה, על שריפה, על ירידת ערך כלכלית. ספק אם מישהו ידבר על תקיפת סייבר. זה חוסר הבנה משווע של האיום ושל הסכנה. אני חושש שלא יהיה שינוי עד שנראה פה מנהלים ודירקטורים עומדים לדין על התרשלות בשמירה על המערכות ועל המידע".

רוב החברות מסתפקות בהגנה מינימלית - "שומר בשער". מערכת הגנה בסיסית על המחשבים, שלא מסוגלת להתמודד עם תקיפות מתקדמות. התוקפים מדלגים עליה בקלילות, לרוב באמצעות פישינג (דיוג) - ניסיון לגניבת מידע, על ידי שליחת מייל או סמס, שכניסה אליו מאפשרת לתוקף להשתלט על המכשיר ולבצע פעולות שונות - מגניבת כספים ועד פעולות אחרות במסווה של בעל הזהות המקורית.

זה לא קורה רק לחברות גדולות. כל משרד עורכי דין או רואי חשבון צריך לחשוב מה יקרה לו אם כל המידע שמוחזק במחשבים שלו ייגנב, יימחק, ייעלם או יוצפן; כל חברה צריכה להביא בחשבון שזה מה שעלול לקרות למאגר הלקוחות או הספקים שלה; וכל אחד מאיתנו צריך לתהות כיצד יגיב אם כל המידע האישי שלו ייעלם לפתע מהמחשב או מהסלולרי. רובנו נהיה מוכנים לשלם כמעט כל סכום כדי לקבל את המידע (ואת הפרטיות שלנו) בחזרה. מהסיבה הזאת, רוב תקיפות הכופרה גם מסתיימות בתשלום: גופים מעדיפים לסגור את הפרשה בנזק מינימלי, ולהמשיך הלאה.

בפני המותקף עומדות שלוש אפשרויות עיקריות: לשלם ולהמשיך הלאה, להתעלם ולהמשיך הלאה, או לפנות לרשויות. לרוב, המשטרה לא תוכל לסייע. התוקפים אינם ידועים, מיקומם אינו ידוע, והחקירה יכולה לארוך זמן רב. מאחר שלרוב הגופים אין פריבילגיה להתעלם ולהמשיך הלאה, חלק גדול מהם מחליט לשלם. לעיתים זה מלווה במו"מ עם התוקפים (חברות גדולות אף לוקחות מומחים שמנהלים את הדיאלוג הזה עבורן, בניסיון להפחית את הסכום או לצמצם נזקים, כמו שנעשה במקרה של שירביט), אבל התוצאה כמעט תמיד זהה: הכסף משולם, ובמזומן.

יש בישראל עיריות שהותקפו והעדיפו לשלם, ובלבד שלא ייחשף כי לא שמרו מספיק טוב על המידע של תושביהן. יש גם מגדלי משרדים, שהחניונים או המעליות ננעלו בהם בדרישת כופר: חלקם שילמו, אחרים נאלצו לפרמט מערכות שלמות מההתחלה ולפצות לקוחות שנפגעו.

התוקפים, אגב, מקפידים בדרך כלל לדרוש סכומים סבירים, שבעלי החברה לא יהססו לשלם כדי לסגור עניין. לעסק קטן זה יכול להיות כמה אלפי דולרים או עשרות אלפי דולרים, ולעסק גדול מאוד - מאות אלפים. סביר להניח ששירביט היתה שמחה לשלם את 50 הביטקוין (מיליון דולר) שדרשו ממנה התוקפים, ובלבד שהפרשה היתה נסגרת בשקט ובמהירות; הנזק התדמיתי וגם הכלכלי שנגרם לה עם פרסום הפריצה גדול בהרבה. במקביל, היא תידרש להשקיע כעת במה שלא עשתה מלכתחילה - להגן כראוי על מערכות המחשב שלה ועל המידע שמצוי בהן.

התקיפה על שירביט היא בוודאי הגדולה והקשה ביותר שספגה עד היום חברה ישראלית. מנהליה אולי ניסו לגמד את ממדי האירוע, אבל מומחים סבורים שלא ניתן להפריז בחשיבותו. "זה אירוע עם פוטנציאל לנזק ביטחוני כבד", אומר ברבינג. "כמי שעסק כל חייו בביטחון, ברור לי מה אפשר לעשות עם הר כזה של מידע, שנופל בידיים של מדינה עוינת".

ארגוני מודיעין בונים תיקים. כל פרט, על כל אדם או נושא, נאסף בקפדנות ומתויג. מאגרי מידע כמו זה שנגנב משירביט הם חלום עבורם. יש בהם את כל הפרטים שאפשר לבקש: שמות מלאים, שמות של קרובי משפחה, כתובות, טלפונים, מספרי תעודות זהות, מספרים של כרטיסי אשראי וחשבונות בנק, מספרי רישוי, ועוד.

ברמה הנמוכה זה מאפשר לתוקף לגנוב מידע, כסף או זהויות. בישראל, למשל, ההזדהות המקובלת מרחוק בחלק גדול מהמערכות היא דו־שלבית - שם מלא, ואז תאריך הנפקה של תעודת הזהות. מי שמחזיק במידע הזה יכול להתחזות בקלות לאדם המקורי ולפעול בשמו.

בשירביט הנזק הפוטנציאלי גדול עוד יותר. החברה מבטחת בשנים האחרונות את כל עובדי המדינה - כולל הגופים הביטחוניים. מכאן רק צריך לקחת שמות של אנשים, להצליב עם מאגרי המידע שנגנבו, ולדעת הכל: איפה האדם הספציפי גר, למי הוא נשוי וכמעט כל פרט אחר, שיאפשר לסגור עליו מעגל. בעידן שבו איראן מחפשת נקמה על חיסול פרויקטור הגרעין שלה, מאגר כזה עושה לה חיים הרבה יותר קלים לפגוע ביעד ישראלי.

בכירים בכמה חברות סייבר אמרו השבוע שבמערך הסייבר הלאומי ניסו להמעיט מחומרת התקיפה הזאת. "הם מתנהלים כאילו הכל בסדר, כשהכל מאוד לא בסדר. זה מעורר תמיהות. לכאורה, זאת הזדמנות פז עבור מערך הסייבר להפוך שולחן ולהקשיח את הרגולציה".

הביקורת נוגעת גם לראש המערך, יגאל אונא, שבשיאה של הפרשה טס לארבעה ימים לכנס בדובאי. "מישהו היה מעלה על דעתו שראש השב"כ יטוס לחו"ל בעיצומה של חקירת מגה־פיגוע, או שהרמטכ"ל היה טס בעיצומו של אירוע ביטחוני על הגבול?" אומר בכיר בגוף ביטחוני שעובד עם המערך בצמידות. "זה האירוע הכי חמור שהיה בתחום הסייבר בישראל, ומי שממונה על המערך הלאומי נסע מכאן. זה לא סביר".

בתגובה לטענות אומר רפאל פרנקו, שעובד בכפוף לאונא: "מי שאומר את הדברים לא מבין דבר וחצי דבר בתחום הזה. בעולם הסייבר אין חשיבות למיקום הגיאוגרפי, ואפשר לנהל אירוע גם מהצד השני של העולם. יגאל ניהל את האירוע והיה מעורב וזמין לכל דבר".

חקירת האירוע בשירביט טרם הושלמה, אולם בשיחות שלא לציטוט טוענים גורמים המעורים בחקירה כי קבוצת BlackShadow, שהזדהתה כמבצעת התקיפה, קשורה לאיראן. טענה דומה מושמעת גם בהקשר של הפריצה לחברת עמיטל. אם הדברים נכונים, אפשר להניח שהמידע שנגנב ממחשבי שירביט כבר הועבר (או נמכר) לאיראן. זאת גם הנחת העבודה של אנשי המקצוע במערך הסייבר ובגופים ביטחוניים נוספים, שמעורבים בחקירה. לא מעט מדינות, גם מתקדמות ונאורות, עובדות עם קבוצות תקיפה כדי לא ללכלך את הידיים בפעולות לא חוקיות, וכדי להרחיק מעצמן עדות למקרה שהדברים יסתבכו.

לשירביט יש עניין שזאת תהיה מסקנת החקירה הרשמית. כך היא תוכל לטעון שמדובר באירוע ביטחוני, לאומי, ושהיא הותקפה כשלוחה של מדינת ישראל, כך שהאחריות - גם בצד של הנזק ונגזרותיו הכספיות - צריכה לחול על המדינה, ולא עליה. יש לכך חשיבות לא מבוטלת במאמציה להגן על עצמה מול רצף התביעות הייצוגיות שכבר הוגשו נגדה.

"אני בספק אם טענה כזאת תעזור להם", אומר ברבינג. "מי שבקי בפרשה, יודע שיש כאן שורה ארוכה של מחדלים. אני מעריך שהמידע שנגנב באירוע הזה גדול ומשמעותי הרבה יותר ממה שפורסם".

שירביט כפופה לרגולציית אבטחת מידע של רשות שוק ההון, ביטוח וחיסכון, וכן לתקנות הפרטיות של הרשות להגנת הפרטיות. מערך הסייבר הלאומי הוא שמכתיב את הרגולציה, שמתבצעת באמצעות הרשות, בדומה למצב בבנקים. אלא שהבנקים החילו על עצמם, מרצון, כבר לפני כמה שנים תנאים מחמירים, לרבות מינוי אנשי מקצוע ורכש של מגוון תוכנות הגנה. במקרה של שירביט נראה כי לא ננקטו כל הצעדים הדרושים.

עינת מירון, מומחית להיערכות ולהתמודדות עם אירועי סייבר באירועים עסקיים, שניתחה את אירוע שירביט על כל היבטיו, מגדירה אותו "פרשת רמדיה של עולם הסייבר". היא מונה שורה ארוכה של כשלים מצד החברה. התקיפה עצמה בוצעה דרך פרצת אבטחה ידועה, ששימשה לתקיפת חברות נוספות; מערך הסייבר הלאומי התריע מפניה כבר ב־2019. מדובר בפתרון המאפשר לעובדי החברה להתחבר מעמדת עבודה מרוחקת או באמצעות המכשיר הסלולרי, שהתוקפים זיהו בו חולשה ודרכה חדרו למחשבי החברה. לחולשה הזאת יש כמה עדכוני תוכנה ויישומים מוכרים (Patching), שלא עודכנו או לא טופלו כנדרש.

התוקפים שהו במחשבי החברה במשך תקופה ארוכה, יש המעריכים שאף חודשיים ויותר. בזמן הזה הם גנבו כמויות עצומות של מידע. לדברי מירון, הדבר מציף בעיה של שירביט בניטור האירועים. חברות גדולות נוהגות להשתמש במרכזי שליטה ובקרה לניטור אירועי אבטחת מידע, או כפי שהם מוכרים בשפה המקצועית - (SOC (Security Operating Center.

אבל שירביט שכרה שירותים מ־SOC שפעל במהלך שבוע העבודה בלבד, ולא בסופי שבוע. "מדובר בהחלטה תמוהה במיוחד", קובעת מירון. "ידוע לכל העוסקים בתחום כי סופי שבוע וחגים, שבהם חברות עובדות עם צוותים מצומצמים, אם בכלל, הם הימים האידיאליים למימוש מתקפות.

"זאת ועוד: השירות שעבורו שילמה החברה כלל רק יכולות ניטור, ללא יכולת לבצע פעולות סיוע ותמיכה מרחוק. החלטה כזו, כשלעצמה, מעידה לכאורה על כך שהנהלת החברה בחרה בעיקר להראות לרגולטור שמימשה הנחיה, ותו לא".

מירון מצביעה על כך ששירביט בחרה במנהל אבטחת מידע ללא רקע או ניסיון מתאימים בחברת ביטוח, במשרה חלקית. "לפי פרופיל הלינקדאין שלו, מדובר במְפתח אנדרואיד שסיים קורס אבטחת מידע במכללת HackerU", היא אומרת. מירון תוקפת בחריפות את ההתנהלות התקשורתית־ציבורית של הנהלת החברה, ש"לא תקשרה עם לקוחותיה, למעט הודעת סמס ותגובה שהופצה לתקשורת. לא היתה יד מקצועית שמנוסה בניהול משברים מהסוג הזה".

דומה שבסוגיה אחת פעלה שירביט נכון: בהחלטה שלא לשלם כופר. לא בגלל הגאווה או כדי לחסוך כסף, אלא משום שהמידע כבר נגנב, וכנראה גם הועבר הלאה. ממילא גם החשש היה שהתוקפים נשארו במערכות החברה ויבצעו "כופר מתגלגל" - יסחטו מהחברה עוד ועוד כספים. לכן, בעצת מערך הסייבר, החליטה החברה שלא לשלם, והשקיעה את עיקר מאמציה בשיקום המערכות והמידע שהיה בהן.

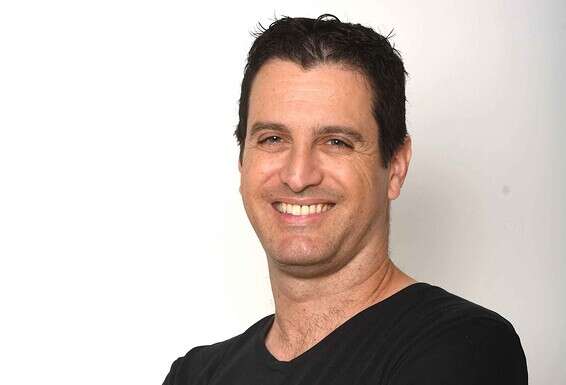

מומחי אבטחה בחברות סייבר אזרחיות מסכימים שפעולות בסיסיות היו יכולות למנוע את האירוע בשירביט. "זה היה תוקף לא מתוחכם במיוחד, שניצל חולשות במוצרים ומערך אבטחה שאינו מהמשובחים שראינו", אומר ליאור דיב, מנכ"ל חברת סייבריזן, שמגנה על נקודות הקצה בארגונים ומבצעת זיהוי, מניעה ונטרול של תקיפות סייבר. "הם ניצלו הזדמנות כדי לשים יד על אוצר קטן".

בעבר, אומר דיב, הגישה היתה לחסום כמה שיותר. לבנות גדרות, בתקווה שהתוקף לא יצליח לעבור אותן. היום, הגישה אחרת: הנחת העבודה הבסיסית היא שהתוקף יצליח לחדור. זה עניין של השקעה, זמן וכסף, אבל שום מערכת אינה חסינה הרמטית מפני תקיפות.

"הדרך להתמודד עם זה היא לזהות את התוקף מהר ככל האפשר ולהעיף אותו החוצה. זה בדיוק מה שלא קרה בשירביט. מרגע שהתוקף נכנס, הוא שהה במחשבים כמה זמן שהוא רצה".

לדבריו, "המצב בישראל רע מאוד. הרבה מאוד חברות, כולל גדולות, מגינות על עצמן בשיטה הישנה, בדיוק כמו שירביט. הרבה חברות לא יודעות להגן על עצמן או לא לוקחות את העניין מספיק ברצינות".

מתן ליברמן, ממייסדי חברת סמפריס ומנהל הפעילות שלה בישראל, סבור שחברה לא צריכה לשאול את עצמה אם היא תיפרץ, אלא מתי. "יש שלושה שלבים שצריך לבצע: הראשון, כדי למנוע תקיפה - להיות במעקב תמידי אחר רשתות המחשב. השני, במהלך התקיפה - לדעת לזהות אותה, לעצור אותה ולמזער נזקים. והשלישי, אחרי התקיפה - לשקם את המערכת במהירות, תוך וידוא שהיא נקייה ושניתן לסמוך עליה, ושהתוקף לא נשאר בתוכה וממשיך לפעול".

ליברמן מזהיר כי חברות שלא יגנו על עצמן עלולות להינזק קשות. זה מה שקרה לחברת סוני, שהותקפה על ידי האקרים צפון־קוריאנים, או לרשת מלונות מנדליי בלאס וגאס, שהמערכות שלה הושבתו למשך שבועות ארוכים, וגם לאחר ששוקמו התברר כי הפורץ עדיין שוהה בתוכן. "רוב החברות לא מבינות איפה הבעיה. הן פשוט לא שם. יש חברות שמחזיקות מידע על עשרות אלפי ישראלים, שבמקרה הטוב, מעסיקות אדם שאחראי לסייבר ביחד עם עוד עשרה תחומי אחריות. זה לא רציני. הרגולציה כלפי גופים שונים, כמו חברות הביטוח, לא תמיד בהירה מספיק, ובנוגע לחברות קטנות יותר אין רגולציה כלל".

"אני מוכן להתערב שבכל חברה, כולל אלה שכאילו מאובטחות כמו שצריך, יש לא מעט עובדים שמחזיקים בהרשאה לבצע פעולות שהם לא אמורים לעשות, או להיחשף למידע שהם לא אמורים לראות", אומר אריק ברבינג. "תוקף יכול להשתמש בזה כדלת כניסה קלה למערכת".

ליברמן גם מצביע על הצורך ביתר שקיפות, גם מצד החברות שהותקפו, לא רק בגלל האחריות הציבורית, אלא גם כדי להעלות את המודעות בחברות אחרות. הוא מביא כדוגמה את ענקית הספנות הדנית Maersk, שמתקפת סייבר הסבה לה נזק כספי ותפעולי עצום. "המנכ"ל ישן במשרד שלו במשך 72 יום ברציפות עד שהם התגברו על המשבר. אבל הם דאגו לפרסם את כל פרטי האירוע, בשקיפות מלאה".

בישראל המצב שונה. רוב החברות שהותקפו מנסות להסתיר זאת. גם התנהלותה התקשורתית של שירביט במהלך האירוע היתה חובבנית, ובוודאי לא סייעה להגביר את האמון בה ובמהלכיה. כמה גורמים שהתראיינו לכתבה גם תהו למה המדינה לא וידאה מראש, לפני ההתקשרות איתה, שתהיה שמירה קפדנית על המידע.

אומת הסטארט־אפ אמנם מייצרת אינסוף פתרונות בסייבר, שבחלקם היא מובילה עולמית, אבל היישום בשטח לוקה בחסר, בלשון המעטה. "התרבות שלנו לא מוצלחת", אומר ברבינג. "אין משמעת. מי שמחכה שהמדינה תציל אותו, טועה. המדינה כבדה ואיטית, ועד שהיא זזה, הנזק כבר עלול להיגרם. חברות ומנהלים חייבים להבין שהם חייבים לשמור על עצמם, כי אף אחד לא יעשה את זה בשבילם".

גם נדב אביטל, ראש קבוצת המחקר בחברת אבטחת המידע אימפרבה, מתריע מפני המודעות הנמוכה בחברות, כפי שבאה לביטוי באירוע שירביט. "מצב אבטחת המידע בארץ לא מזהיר, בלשון המעטה. סייבר לא נמצא בראש סדר העדיפויות של המנהלים, כי הוא עולה כסף ולא מייצר כסף. גם חברות שמגינות על עצמן עושות את זה רק כדי לסמן וי, וזה לא שווה הרבה.

"נוסף על כך, יש פער בין הרגולציה הגבוהה יחסית על אבטחת מידע בארגונים מפוקחים לבין חברות אחרות במשק, כולל כאלו שאוספות עלינו מידע רגיש ואישי, שכלל אינן מפוקחות".

אביטל מספר שאפליקציית "המגן", שפיתח משרד הבריאות בתחילת משבר הקורונה, היתה מלאה בחורי אבטחה. "ואנחנו לא מדברים פה על המכולת של יוסי בקצה השכונה, אלא על גוף גדול, ממשלתי, שזה פשוט לא היה במקום גבוה בסדר העדיפויות שלו".

באימפרבה מתריעים על עלייה משמעותית בתקיפות סייבר בחודשים האחרונים ובניסיונות להגיע למידע רגיש. גם סייבריזן מצביעה על מגמה עולמית דומה: בארה"ב היה לאחרונה גל תקיפות של משרדי ממשלה וחברות ענק (כולל חברות אבטחה), חלקן על ידי גורמים זרים. באחת התקיפות, על חברת אבטחת התוכנה FireEye, נגנבו כלי תקיפה שבאמצעותם בוצעו חדירות אצל לקוחות החברה, ובהם גופי ענק. ההחלטה לתקוף את החברה הזאת - בדיוק כמו את חברת עמיטל - היא בגלל היכולת להגיע דרכה לחברות רבות אחרות, שהיא מחזיקה בכרטיס הכניסה למערכות שלהן. "במקום לתקוף חברה ספציפית, אתה תוקף חברה שנותנת שירותים (supply chain attack)", מסביר ליאור דיב.

דיב מחלק את התקיפות לשלוש קבוצות מרכזיות. הראשונה - תקיפות אוטומטיות של האקרים, שמחפשים באופן שוטף חולשות שדרכן ניתן יהיה לחדור למערכות, בעיקר למטרות כופר. השנייה - תקיפות של קבוצות תקיפה, שתוקפות בשיטות מתוחכמות גופים גדולים יותר, גם כן למטרות כופר. והשלישית - תקיפות של מדינות, שהסייבר הוא עבורן כלי לאיסוף מודיעין, להשתלת כלים במערכות ולפגיעה באויב.

בשבוע שעבר חשפה סייבריזן קבוצת תוקפים שקשורה לחמאס, המכונה Gaza Cybergang. התקיפות כוונו נגד גורמים בכירים בסעודיה, באמירויות, במצרים וברשות הפלשתינית, שפותו להוריד תוכנות זדוניות תוך שימוש בכלי פישינג. התוקפים חדרו לרשתות החברתיות של המותקפים, כמו פייסבוק, גוגל דרייב ודרופבוקס, וניסו לאסוף מידע רגיש - בין היתר על הפגישה החשאית שקיים לפני כשבועיים ראש הממשלה נתניהו עם יורש העצר הסעודי בן סלמאן בעיר החוף הסעודית ניאום.

חמאס אמנם פעיל מאוד בתחום, אבל מי שפעילים בו במיוחד במרחב הישראלי הם האיראנים. בארה"ב אלו הם הרוסים והסינים, וברחבי העולם גם הצפון־קוריאנים. "אם בעבר הגישה היתה שצריך לשלם כופר כי אין מה לעשות נגד זה, היום יש לא מעט דרכים להתמודד", אומר דיב. "חברה שרוצה להגן על עצמה יכולה לעשות את זה. מה שחסר הוא הבנה של האיום מראש, ולא בדיעבד".

החשש המשותף לכלל המומחים הוא שכעת, בעקבות האירוע של שירביט, יבינו גם קבוצות תקיפה שישראל, והחברות המרכזיות בה, פחות מוגנות מכפי שחשבו. לדברי נדב אביטל, "זה מה שאנחנו רואים בימים האחרונים, ואני חושש שזאת תחילתה של מגמה".

משירביט נמסר בתגובה: "חברת שירביט משקיעה מיליוני שקלים בתחום הגנת הסייבר ועומדת בכל הנהלים ובכפוף לרגולציה, כך גם בכל הנוגע לניהול מאגרי המידע. החברה עמדה בביקורות תקופתיות מטעם רשות שוק ההון.

"חברת שירביט מנהלת את האירוע מראשיתו באמצעות מומחים מובילים בתחום הסייבר וניהול המשברים, בחמ"ל שפועל 24 שעות ביממה. מרגע ניטור האירוע, החברה ומומחי הסייבר מטעמה פועלים בשיתוף פעולה עם מערך הסייבר הלאומי, משטרת ישראל וגורמים ממלכתיים נוספים. המידע שדלף בעקבות תקיפת הסייבר העוינת השפיע על כ־500 מלקוחות החברה, עם כל אחד מהם נוצר קשר יזום, ונציגי החברה סייעו להם ככל שנדרש.

"חברת שירביט חזרה לפעילות מלאה עם מיגון נוסף למערכותיה, שעומדות בסטנדרטים הבינלאומיים המחמירים ביותר. מערכות המחשוב ומאגרי המידע שודרגו עם שכבות נוספות של בקרה וניטור, וכך גם אתר האינטרנט של החברה, שעלה לאוויר בתחילת השבוע". √

"הציבור יכול לישון בשקט"

"אנחנו מזהים מגמת עלייה עולמית בתקיפות סייבר", אומר רפאל פרנקו, ראש הזרוע ההגנתית במערך הסייבר הלאומי. "רק בשלושת החודשים האחרונים ראינו התקפות על משרד האוצר האמריקני, על חברת DHS, על חברת אבטחת המידע FireEye, על חברת התוכנה השנייה בגודלה בגרמניה AG - ואלה רק הגדולות. לא הכל סובב סביבנו, אנחנו חלק ממגמה מדאיגה של תקיפת מוסדות ממשלתיים, מוסדות פיננסיים ושרשראות אספקה ואבטחה.

"האירוע של שירביט לא נעים, אבל בניהול סיכונים ברמה הלאומית, צריך לקחת אותו בפרופורציות. האם תשתיות חיוניות נפגעו? לא. האם חיי אדם היו בסכנה? לא. האם שירות חיוני הופסק? לא. בקונטקסט של מדינה, זאת תקיפה ברמה 4. מעליה יש פגיעה בתשתיות קריטיות כמו חשמל, מים וגז ברמה העליונה, ומתחת לזה חברות האינטגרציה של טכנולוגיית מידע (IT), ובנקים ובתי חולים".

באירוע של חברת עמיטל אין שום נזק?

ובאירוע של שירביט?

מה היה המניע?

מאחורי BlackShadow עומדת איראן?

הדרך שבה אתם עובדים, של הוצאת הנחיות באמצעות רגולטורים, היא הדרך הנכונה?

וישראל מוגנת מפניו?

טעינו? נתקן! אם מצאתם טעות בכתבה, נשמח שתשתפו אותנו